Para peneliti pada hari Selasa mengungkapkan malware Pingback baru yang menggunakan berbagai trik untuk tetap berada di bawah radar dan menghindari deteksi. Sementara secara silent mampu menjalankan perintah sewenang-wenang pada sistem yang terinfeksi.

Malware tersebut memanfaatkan tunneling Internet Control Message Protocol (ICMP) untuk komunikasi bot rahasia. Yang memungkinkan musuh untuk menggunakan paket ICMP ke kode serangan piggyback, menurut analisis oleh Trustwave.

Pingback (“oci.dll“) mencapai ini dengan memuat melalui layanan sah yang bernama MSDTC (Microsoft Distributed Transaction Coordinator).

Komponen yang bertanggung jawab untuk menangani operasi database yang didistribusikan ke beberapa mesin. Dengan memanfaatkan metode urutan pencarian DLL pembajakan, yang melibatkan penggunaan aplikasi asli untuk memuat file DLL berbahaya.

Penamaan malware sebagai salah satu plugin penting untuk mendukung antarmuka Oracle ODBC di MSDTC adalah kunci serangan itu, catat para peneliti.

Meskipun MSDTC tidak terkonfigurasi untuk berjalan secara otomatis saat startup. Sampel VirusTotal pada Juli 2020 terlihat untuk menginstal file DLL ke direktori Sistem Windows.

Dan memulai layanan MSDTC untuk mencapai ketekunan, meningkatkan kemungkinan bahwa eksekusi terpisah sangat penting untuk menginstal malware.

Malware Pingback dengan tunneling ICMP untuk menghindari deteksi C&C

Setelah eksekusi berhasil, Pingback menggunakan protokol ICMP untuk komunikasi utamanya. ICMP adalah protokol lapisan jaringan yang berfungsi untuk mengirim pesan kesalahan dan informasi operasional. Katakanlah, peringatan kegagalan ketika host lain tidak dapat terjangkau.

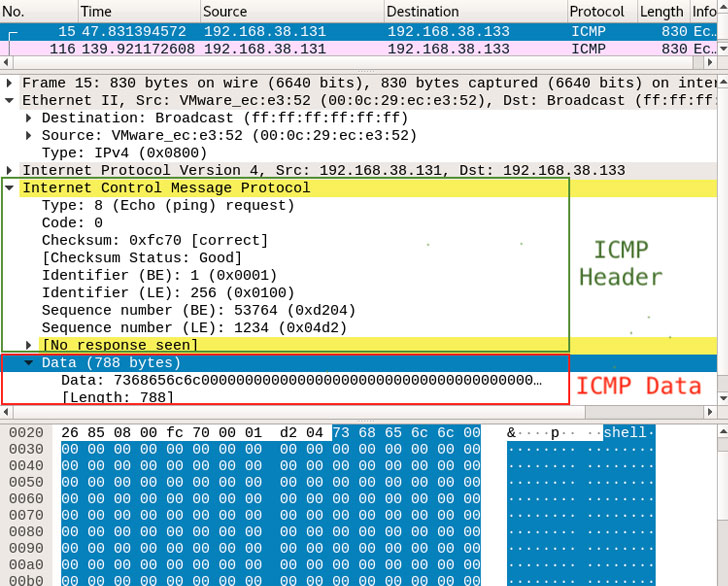

Secara khusus, Pingback memanfaatkan permintaan Echo (tipe pesan ICMP 8), dengan nomor urutan pesan 1234, 1235, dan 1236 yang menunjukkan jenis informasi yang terkandung dalam paket. 1234 menjadi perintah atau data, dan 1235 dan 1236 menjadi pengakuan untuk penerimaan data di sisi lain.

Beberapa perintah lain oleh malware itu termasuk kemampuan untuk menjalankan perintah shell sewenang-wenang, mengunduh dan mengunggah file dari dan ke host penyerang. Dan menjalankan perintah berbahaya pada mesin yang terinfeksi.

Penyelidikan terhadap rute intrusi awal malware sedang berlangsung.

“Penerusan ICMP bukanlah hal baru, tetapi sampel khusus ini menarik minat kami sebagai contoh malware di dunia nyata yang menggunakan teknik ini untuk menghindari deteksi,” kata para peneliti.

“ICMP berguna untuk diagnostik dan kinerja koneksi IP, [tetapi] juga dapat disalahgunakan oleh pelaku jahat untuk memindai dan memetakan lingkungan jaringan target.

Meskipun kami tidak menyarankan agar ICMP dinonaktifkan, kami menyarankan untuk melakukan pemantauan. Untuk membantu mendeteksi komunikasi rahasia semacam itu melalui ICMP. “