Karena bisnis semakin bermigrasi ke cloud, mengamankan infrastruktur menjadi semakin penting. Salah satu layanan Cloud terbesar adalah Microsoft Azure yang merupakan saingan bagi Google Cloud dan Amazon Web Service.

Sekarang menurut penelitian terbaru. Dua kelemahan keamanan pada Microsoft Azure App Services dapat memungkinkan pelaku kejahatan untuk melakukan serangan pemalsuan permintaan sisi server (SSRF).

Atau mengeksekusi kode arbitrer dan mengambil alih server administrasi.

Ini memungkinkan penyerang untuk diam-diam mengambil alih server git Layanan Aplikasi. Atau menanamkan halaman phishing berbahaya.

Dan memiliki akses melalui Azure Portal untuk menargetkan administrator sistem.

Kata perusahaan keamanan siber Intezer

Paul Litvak dari Intezer Labs, menemukan kekurangan tersebut kemudian melaporkan ke Microsoft pada bulan Juni, setelah itu perusahaan mengatasinya.

Azure App Service adalah platform berbasis komputasi awan yang berguna sebagai layanan web hosting untuk membuat aplikasi web dan backend seluler.

Saat Layanan Aplikasi terbuat melalui Azure, lingkungan Docker baru akan otomatis terbuat dengan dua node kontainer – node manajer dan node aplikasi – bersama.

Dengan mendaftarkan dua domain yang mengarah ke server web HTTP aplikasi dan halaman administrasi layanan aplikasi.

Yang memiliki turn untuk memanfaatkan Kudu untuk penerapan berkelanjutan dari aplikasi dari penyedia kontrol sumber seperti GitHub atau Bitbucket.

Celah Keamanan Layanan Cloud Microsoft Azure

Demikian pula, penerapan Azure untuk lingkungan Linux berjalan melalui layanan yang bernama KuduLite.

Yang menawarkan informasi diagnostik tentang sistem dan terdiri dari antarmuka web ke SSH ke dalam node aplikasi (bernama “webssh”).

Kerentanan pertama adalah cacat eskalasi hak istimewa yang memungkinkan pengambilalihan KuduLite melalui kredensial berkode keras (“root: Docker!”)

Yang memungkinkan untuk SSH ke dalam instance dan masuk sebagai root, sehingga memungkinkan penyerang mengontrol penuh atas server web SCM (alias Manajemen Konfigurasi Perangkat Lunak).

Menurut para peneliti, ini dapat memungkinkan musuh untuk mendengarkan permintaan HTTP pengguna ke halaman web SCM.

Kemudian menambahkan halaman kami sendiri, dan memasukkan Javascript berbahaya ke halaman web pengguna.

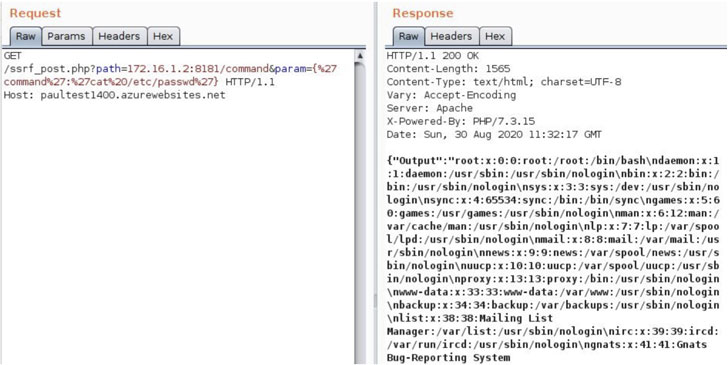

Kerentanan keamanan kedua berkaitan dengan cara node aplikasi mengirimkan permintaan ke KuduLite API.

Itu berpotensi mengizinkan aplikasi web dengan kerentanan SSRF untuk mengakses sistem file node. Dan mencuri kode sumber serta aset sensitif lainnya.

Kerentanan IoT dengan P2P

Seorang penyerang yang berhasil memalsukan permintaan POST dapat mencapai eksekusi kode jarak jauh pada node aplikasi melalui API perintah.

Kata para peneliti

Terlebih lagi, eksploitasi yang berhasil dari kerentanan kedua menyiratkan bahwa penyerang dapat menghubungkan dua masalah tersebut.

Yaitu untuk memanfaatkan cacat SSRF dan meningkatkan hak istimewa mereka untuk mengambil alih instance server web KuduLite.

Sementara itu, Microsoft terus berupaya meningkatkan keamanan dalam cloud dan ruang internet of things (IoT).

Setelah menyediakan platform IoT yang berfokus pada keamanan Azure Sphere awal tahun ini.

Ia juga telah membukanya bagi para peneliti untuk membobol layanan dengan tujuan untuk “mengidentifikasi kerentanan berdampak tinggi sebelum peretas.”

Cloud memungkinkan pengembang untuk membangun dan menerapkan aplikasi mereka dengan kecepatan dan fleksibilitas tinggi, namun, seringkali infrastruktur rentan terhadap kerentanan pada luar kendali mereka.

kata Intezer.

Dalam kasus Layanan Aplikasi, aplikasi dihosting bersama dengan wadah administrasi tambahan, dan komponen tambahan dapat membawa ancaman tambahan.

Sebagai praktik terbaik umum, keamanan cloud runtime adalah garis pertahanan terakhir yang penting. Dan merupakan salah satu tindakan pertama yang dapat Anda lakukan untuk mengurangi risiko.

Karena dapat mendeteksi injeksi kode berbahaya dan ancaman dalam memori lainnya yang terjadi setelah kerentanan terjadi akibat eksploitasi oleh penyerang.