Grindr, salah satu aplikasi kencan dan jejaring sosial terbesar di dunia untuk gay, bi, trans, dan queer, telah memperbaiki cacat keamanan yang memungkinkan siapa saja untuk membajak dan mengendalikan akun pengguna mana pun hanya dengan menggunakan alamat email mereka.

Wassime Bouimadaghene, seorang peneliti keamanan Prancis, menemukan kerentanan tersebut dan melaporkan masalah tersebut ke Grindr.

Ketika ia tidak mendengar kabar, Bouimadaghene membagikan detail kerentanan dengan pakar keamanan Troy Hunt untuk membantu.

Mereka dengan cepat menangani kerentanan beberapa saat kemudian.

Hunt menguji dan mengonfirmasi kerentanan dengan bantuan dari akun pengujian oleh Scott Helme, dan membagikan temuannya dengan TechCrunch.

Bouimadaghene menemukan kerentanan dalam cara aplikasi menangani penyetelan ulang kata sandi akun.

Untuk menyetel ulang kata sandi. Grindr mengirimi pengguna email dengan tautan aktif yang berisi token penyetelan ulang kata sandi akun.

Setelah mengklik tautan tersebut, pengguna dapat mengubah sandi mereka dan bisa kembali ke akun mereka.

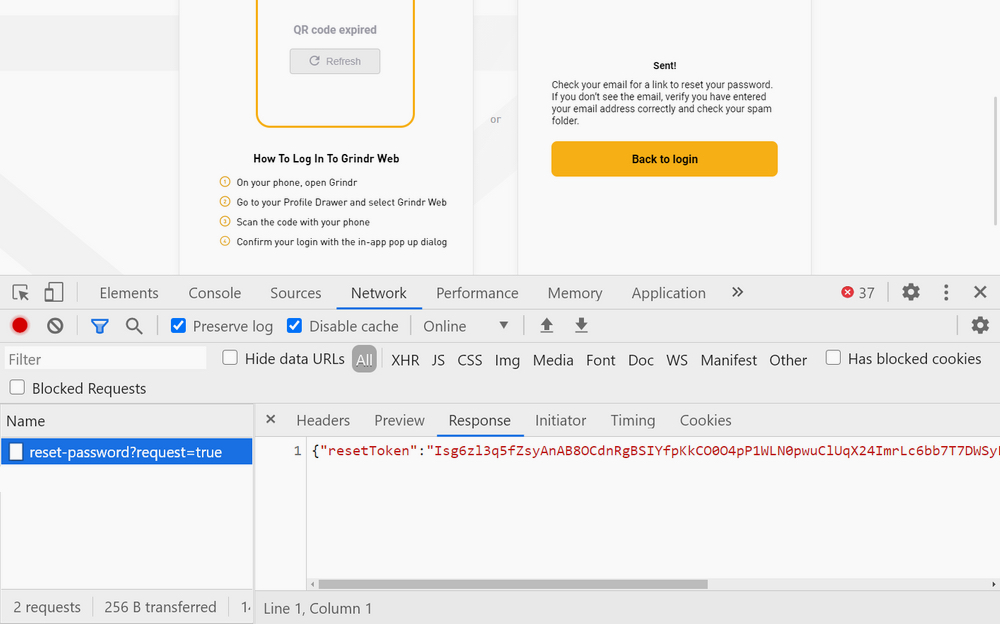

Tetapi Bouimadaghene menemukan bahwa halaman setel ulang sandi Grindr membocorkan token setel ulang sandi ke browser.

Itu berarti siapa pun dapat memicu penyetelan ulang kata sandi yang mengetahui alamat email terdaftar pengguna. Dan juga mengumpulkan token penyetelan ulang kata sandi dari browser jika mereka tahu ke mana harus mencari.

Cacat keamanan di Grindr memungkinkan siapa pun dengan mudah membajak akun pengguna

Tautan yang berasal dari Grindr untuk pengaturan ulang kata sandi memiliki format dengan cara yang sama.

Artinya pengguna jahat dapat dengan mudah membuat tautan aktif untuk penyetelan ulang kata sandi mereka.

Tautan yang sama yang terkirim ke kotak masuk pengguna – menggunakan token penyetelan ulang kata sandi yang bocor dari browser .

Dengan tautan itu, pengguna yang berniat jahat dapat menyetel ulang sandi pemilik akun. Dan juga mendapatkan akses ke akun mereka.

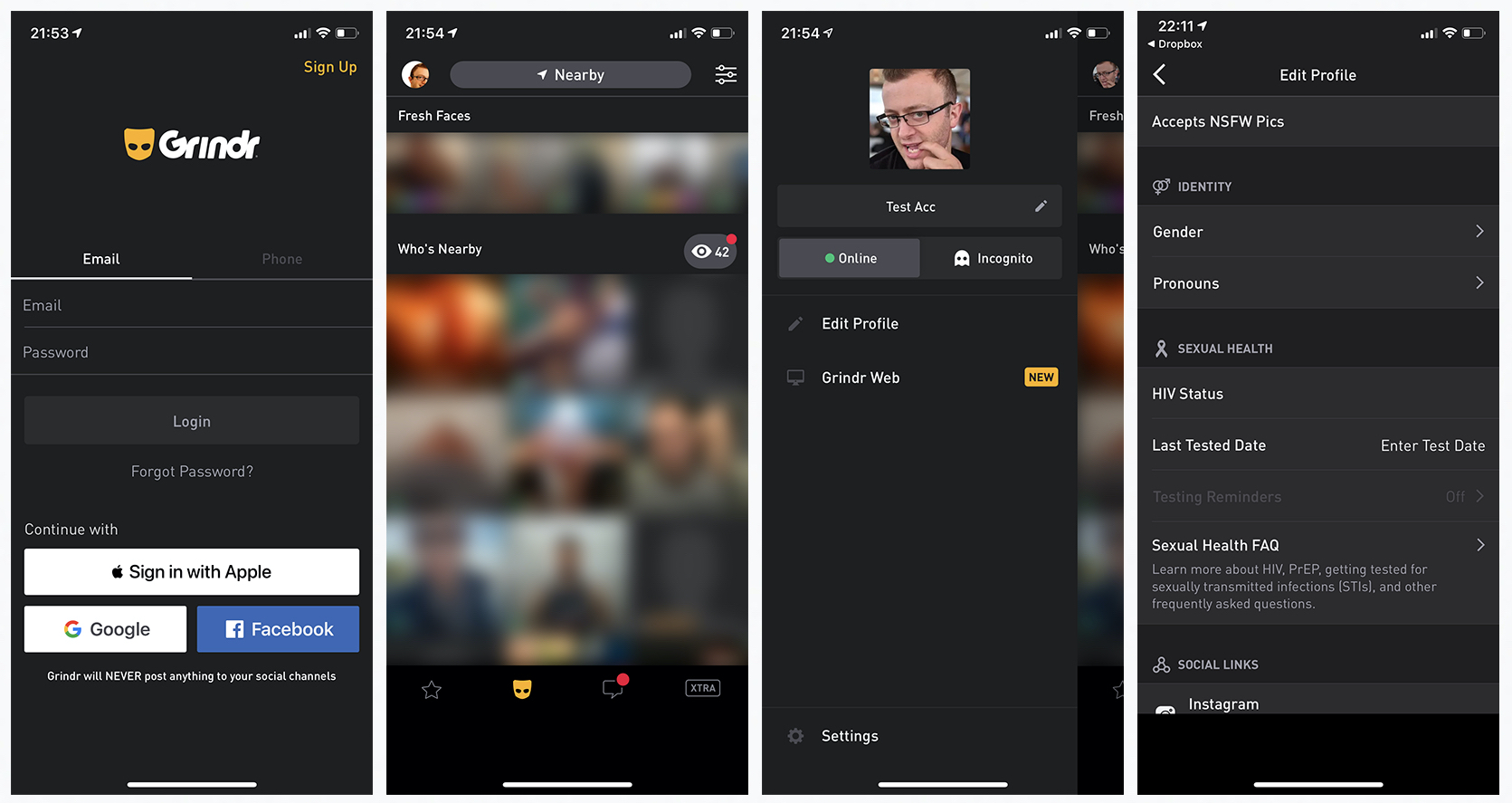

Juga data pribadi yang tersimpan, termasuk foto akun, pesan, orientasi seksual dan status HIV dan tanggal tes terakhir.

“Ini adalah salah satu teknik pengambilalihan akun paling dasar yang pernah saya lihat,” tulis Hunt.

Dalam sebuah pernyataan, chief operating officer Grindr Rick Marini mengatakan kepada TechCrunch:

Kami berterima kasih atas peneliti yang mengidentifikasi kerentanan. Dan dengan cepat sudah memperbaiki masalah yang muncul. Syukurlah, kami yakin telah mengatasi masalah ini sebelum terjadi eksploitasi oleh pihak jahat mana pun.

Sebagai bagian dari komitmen kami untuk meningkatkan keselamatan dan keamanan layanan kami.

Kami juga bermitra dengan perusahaan keamanan terkemuka untuk menyederhanakan dan meningkatkan kemampuan peneliti keamanan dalam melaporkan masalah seperti ini.

Selain itu, kami akan segera mengumumkan program bug bounty baru untuk memberikan insentif tambahan bagi para peneliti. Untuk membantu kami dalam menjaga keamanan layanan kami.

Kata perusahaan tersebut

Grindr memiliki sekitar 27 juta pengguna, dengan sekitar 3 juta menggunakan aplikasi setiap hari.

Grindr berganti kepemilikan awal tahun ini ke sebuah perusahaan Los Angeles.

Kabarnya itu sebagian besar orang Amerika yang akan memimpin, menyusul tuduhan bahwa kepemilikan perusahaan China merupakan ancaman keamanan nasional.

Tahun lalu, ada laporan bahwa meskipun berada dalam kepemilikan China. Grindr mengizinkan insinyur wilayah Beijing mengakses data pribadi jutaan pengguna AS, termasuk pesan pribadi dan status HIV mereka.