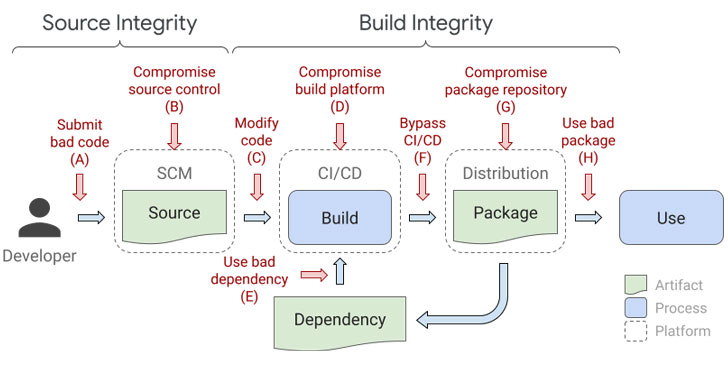

Ketika serangan supply chain perangkat lunak muncul sebagai titik perhatian setelah insiden keamanan SolarWinds dan Codecov. Google mengusulkan solusi dengan framework baru untuk memastikan integritas paket perangkat lunak dan mencegah modifikasi yang tidak sah.

Bernama “Supply chain Levels for Software Artifacts” (SLSA, atau dalam pengucapannya adalah “salsa”). Kerangka kerja ujung ke ujung bertujuan untuk mengamankan pengembangan perangkat lunak dan jalur penyebaran.

Yaitu, sumber membangun menerbitkan alur kerja. Juga mengurangi ancaman yang muncul karena mengutak-atik kode sumber, platform build, dan repositori artefak di setiap tautan dalam rantai.

Google mengatakan SLSA terinspirasi oleh mekanisme penegakan internal perusahaan yang bernama Otorisasi Biner untuk Borg.

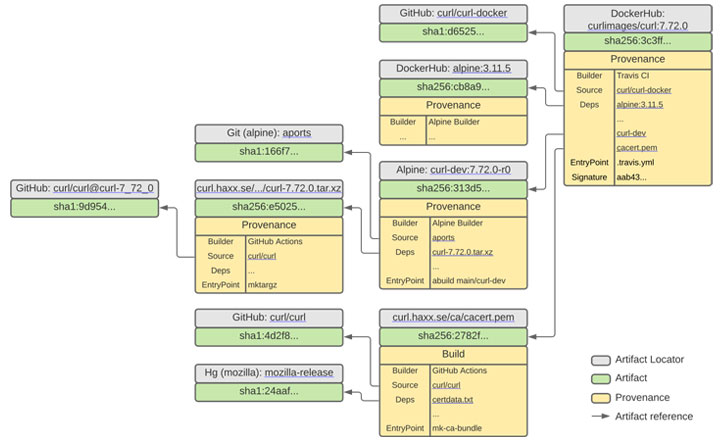

Seperangkat alat audit yang memverifikasi asal kode dan mengimplementasikan identitas kode untuk memastikan bahwa perangkat lunak produksi yang berfungsi dengan benar.

Dalam kondisinya saat ini, SLSA adalah seperangkat pedoman keamanan yang dapat diadopsi secara bertahap yang ditetapkan oleh konsensus industri.

ujar Kim Lewandowski dari Tim Keamanan Sumber Terbuka Google dan Mark Lodato dari Otorisasi Biner untuk Tim Borg.

Dalam bentuk akhirnya, SLSA akan berbeda dari daftar praktik terbaik dalam penerapannya.

SLSA akan mendukung pembuatan otomatis metadata yang dapat diaudit yang dapat masuk ke dalam mesin kebijakan untuk memberikan ‘sertifikasi SLSA’ ke paket atau platform pembangunan tertentu.

Google rilis Framework baru untuk mengatasi serangan supply chain

Kerangka kerja SLSA menjanjikan integritas supply chain perangkat lunak ujung ke ujung dan memiliki rancangan untuk menjadi tambahan dan bisa untuk adanya tindakan lanjutan.

Ini terdiri dari empat tingkat kecanggihan keamanan perangkat lunak progresif yang berbeda, dengan SLSA 4 menawarkan tingkat kepercayaan yang tinggi bahwa perangkat lunak tersebut tidak direkayasa secara tidak benar.

- SLSA_1 — Mengharuskan proses pembangunan sepenuhnya skrip/otomatis dan menghasilkan asal

- SLSA_2 — Memerlukan penggunaan kontrol versi dan layanan build yang menggunakan hosting yang menghasilkan asal yang terautentikasi

- SLSA_3 — Mengharuskan sumber dan membangun platform memenuhi standar khusus untuk menjamin kemampuan audit sumber dan integritas asalnya

- SLSA_4 — Memerlukan peninjauan dua orang untuk semua perubahan dan proses pembuatan yang kedap dan dapat bereproduksi

Tingkat SLSA yang lebih tinggi memerlukan kontrol keamanan yang lebih kuat untuk platform build. Sehingga lebih sulit untuk dikompromikan dan mendapatkan kegigihan.

kata Lewandowski dan Lodato.

Sementara SLA 4 mewakili keadaan akhir yang ideal, tingkat yang lebih rendah memberikan jaminan integritas tambahan. Pada saat yang sama mempersulit aktor jahat untuk tetap bersembunyi di lingkungan pengembang yang terpengaruh untuk waktu yang lama.

Bersamaan dengan pengumuman tersebut, Google telah membagikan detail tambahan tentang persyaratan Sumber dan Build yang harus dipenuhi.

Dan juga menyerukan kepada industri untuk menstandarisasi sistem dan menentukan model ancaman yang merinci ancaman spesifik yang ingin SLSA tangani dalam jangka panjang.

Mencapai tingkat SLSA tertinggi untuk sebagian besar proyek mungkin sulit.

Tetapi peningkatan bertahap yang sah menurut tingkat SLSA yang lebih rendah akan sangat membantu meningkatkan keamanan ekosistem open source.

kata perusahaan itu.